11 septembre mémorium

11/09/2012 10:58 par mifa_beta

On la croyait intouchable, mais elle été touchée en plein cœur et la où sa fait mal

On la croyait dur, mais sous sa coque d’acier se trouve un cœur très fragile

On la croyait inviolable, mais son intimité fut bafouée, au point de voir tout ses enfants pleurés et s’écroulés sous le poids de la douleur, cette douleur qu’on ressent lorsqu’on perd un proche, un(e) mari(e), un enfant, un frère, un amant.

C’était un 11 septembre, je me souviens très bien (ahhh comme le temps passe vite), j’étais encore au lit, lorsque mon frère me réveilla brusquement en me disant de capter la TV que la FIN DU MONDE était venu, et lorsque je vis les infos ; je peux juste vous dit la peine et la frayeur qui s’est emparée de moi, et je n’étais pas le seul.

Tout autour de moi c’était le même ressentiment, mais aujourd’hui peu sont ceux qui se rappel de cette date qui si je peut me le permettre à changer la vision du monde sur le pays de l’oncle SAM, comme cela s’est passé quelques années auparavant, s’est toujours avec un étonnement ou une surprise que nous nous rappelons de cette date devenu une date de commémoration pour les USA et le reste du monde.

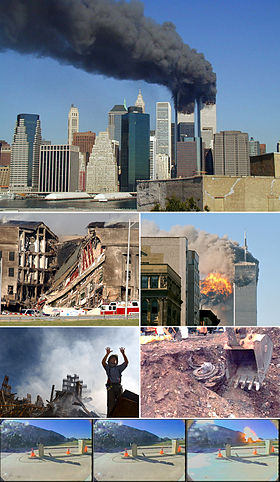

En souvenir de ce jour, je vous propose un bref résumé des évènement qui on engendré la guerre en IRAK qui à déboucher sur l’assassinat de OUSSAMANE BEN LADEN qui était le chef d’AL QUAIDA était commanditaire des attentats.

Les attentats du 11 septembre 2001 (communément appelés 11-Septembre, ou 9/11 en anglais) sont quatre attentats-suicides perpétrés le même jour aux États-Unis, à quelques heures d'intervalle, par des membres du réseau djihadiste islamiste Al-Qaïda[1], visant des bâtiments symboliques et faisant 2 977 victimes.

Au matin du mardi 11 septembre 2001, dix-neuf terroristes détournent quatre avions de ligne afin de les écraser sur des bâtiments hautement symboliques du nord-est du pays. Deux avions sont projetés sur les tours jumelles du World Trade Center (WTC) à Manhattan (New York) et le troisième sur le Pentagone, siège du Département de la Défense, à Washington, D.C., tuant toutes les personnes à bord et de nombreuses autres travaillant dans ces immeubles. Les deux tours - dont les toits culminent à un peu plus de 415 m de hauteur - s'effondrent moins de deux heures plus tard, provoquant l'anéantissement de deux autres immeubles[4]. Le quatrième avion, volant en direction de Washington, s'écrase en rase campagne à Shanksville, en Pennsylvanie, après que des passagers et membres d'équipage ont essayé d'en reprendre le contrôle. Plusieurs milliers de personnes sont blessées lors de ces attaques[5] qui causent la mort de 2 973 personnes, appartenant à quatre-vingt-treize pays, dont 343 membres du New York City Fire Department (FDNY), 37 membres du Port Authority Police Department et 23 membres du New York City Police Department (soit 2 992 morts en comptant les dix-neuf terroristes pirates de l'air)

BARACK Obama peut-il être réelu?

Oubien les américain voulaient juste écrit une belle page dans l'histoire de leur nation en élisant un homme de couleur comme président lors de l'élèction présidentielle précédente.

23h01. CNN annonce une avance de 290 votes pour Obama contre 139 pour Mccain.

Moment d’histoire pour les Etats-Unis qui ont élu leur premier président noir en 2008.

143 ans après l’abolition de l’esclavage aux Etats-Unis. (18 décembre 1865, 13è amendement à la constitution: «Ni esclavage, ni aucune forme de servitude involontaire ne pourront exister aux États-Unis, ni en aucun lieu soumis à leur juridiction»).

44 ans après le premier droit de vote des noirs en Amérique (1964).

Le démocrate Barack Obama devient à 47 ans le 44è président américain.

Une grande émotion traverse la planète. La face du monde est en train de changer.

“Barack” veut dire “béni des dieux” en swahili.

La vieille Amérique n’a pas peur du changement et elle donne encore une fois de plus une leçon sans précédent aux autres nations, celle de l’ouverture d’esprit. Croyez-vous qu’en 2008 on aurait élu un candidat noir en France ou au Canada ? Pas sûr de ça..

Malgré ses efforts de dernière minute le candidat républicain et ancien marine, John Mccain âgé de 72 ans, n’aura rien pu faire. Depuis sa déclaration en septembre comme quoi l’économie américaine reposait toujours sur des bases solides alors que l’on était en pleine crise financière, Mccain n’a jamais pu remonter dans les sondages.

la course à l'élèction 2012 est le nouveau centre d'intérêt des américains, c'est dans ce sens que l'ancien président américain BILL Clinton qui dispose toujours d'une popularité et d'un aura sans précédent à apporter tout son soutient au président Obama et dans son discour nous pouvons reténir se passage: « j’aime bien mieux l’argument pour la réélection de Barack Obama. Il a hérité d’une économie en état de profonde détérioration, il a mis un plancher sous ce qui s’était effondré, il a pris le long et dur chemin de la reprise et il a posé la fondation d’une économie plus moderne, mieux équilibrée, qui produira des millions de nouveaux emplois, de nouvelles entreprises vibrantes et de l’argent frais pour les innovateurs. » qui j'en suis sûr aidera les élécteurs démocrates à lutter pour leur candidat.

les républicains ne s'avouent aucunement vaincus , la bataille ne fait que commencée.

encore une autre affaire de meutre via facebook, ce reseau sociale à qui on attribut plusieurs records, semble vouloir s'emparé du records de meutre via son canal.

en effet une autre affaire de meutre vient de faire surface avec une condamnation de un an d'emprisonnement ferme pour le meutrié dans une prison de mineur.

je vous invite à lire le recit des faires et de laisser votre avis, sans oublié de le partager afin que la vigilance soit doubler par les utilisateurs de ce reseau qui comme une drogue devient de plus en plus indispenssable.

ARNHEM, Pays-Bas (Reuters) - Un tribunal néerlandais a condamné lundi un adolescent à un an de détention dans un centre pour mineurs délinquants pour avoir poignardé à mort une fillette faisant l'objet d'un "contrat" via Facebook.

La justice a estimé que l'adolescent, âgé de 14 ans à l'époque des faits, ne connaissait pas sa victime et l'a tuée "à la demande ou sur l'ordre de tiers".

D'après des médias néerlandais, la victime, également âgée de 15 ans et prénommée Winsie, s'était disputée pendant des semaines avec deux amis sur le réseau social avant que ceux-ci ne demandent à l'adolescent de la tuer.

L'adolescent se serait vu offrir une prime d'un millier d'euros pour exécuter ce contrat.

Le père de la victime a mal réagi à l'annonce du verdict. "Je ne suis pas satisfait par cette sentence d'un an de centre pour mineurs pour avoir pris la vie de ma fille", a-t-il dit devant le palais de justice. "Mais c'est ce que prévoient les textes. Nous étions impuissants, tout comme les autorités".

L'affaire, baptisée "meurtre Facebook" aux Pays-Bas, a provoqué d'innombrables débats sur l'influence des réseaux sociaux sur la criminalité.

Depuis l’avènement du coupé-décalé avec le président DOUKOURE Stéphane (DOUK SAGA, euuuhhh feux ), ce mouvement ne cesse de résister à ces détracteur qui transformer en devin pour la circonstance lui avait prédis un court cycle de vie. Mais c’est mal connaitre les ivoiriens, fanatiques de show, toujours en joie, le coupé-décalé c’est imposé comme la marque déposé de la Cote D’ivoire.

Toute la sous-région vibre et continu de vibre au rythme de coupé-décalé présenté par des artistes comme DJ ARAFAT (lui la seulement il à trop de surnom lool donc on va abrégé lool), BEBI PHILIP, DJ LEO , DJ LEWIS , KEDJEVARA et j’en passe, mais le mouvement coupé-décalé commence à être menacés même dans son bahu* par les nouveaux talents GHANIEN & NIGERIEN.

Dans ses temps les fanas des ZEH Party, Soirées disjonctés*, virées Nocturnes ce voir partager à l’idée de guinché sur un bon son de D’BANJ ou ARAFAT ; mais selon nos investigation les incontournable des soirées nocturnes se normes D’BANJ, FUSE ODG ft TIFFANY et leur coup de maitre « AZONTO » ou encore le jeune DAVIDO et CHIDINMA qui viennent inquiétés les pionniers du mouvement coupé-décalé qui tente de garder la tête haut tel que DJ ARAFAT, KEDJEVARA, BEBI PHILIP, DJ LEO etc.

Mais une chose est sûr que peu importe les variétés nous on guinché au max !!!!!!!!!!!!!!!!!!!!!!!!!!

PS : Bahu : maison

Guinché : dansé

Disjoncté : fou, tête en l’air, fêta

Les vacances sont finies… Et la rentrée scolaire approche à grands pas. Nous avons l'habitude de laisser nos enfants jouer au jeux sur nos pc, smartphones, tablettes, etc. Profitez des produits high-tech pour aider vos enfants à travailler et réviser leurs leçons. Tablettes tactiles, smartphones, ordinateurs portables… ces assistants scolaires offrent une large palette d’utilisation. Aidez vos enfants à réviser en s’amusant et vous verrez, les devoirs ne seront plus une corvée !

Travaillez sur les sites éducatifs avec votre tablette tactile !

La tablette tactile facilite l’utilisation des sites Internet. Elle s’utilise de la même façon qu’une console de jeu, ce qui ravira vos enfants. Ils ne la lâcheront plus ! De nombreux sites proposent des cours pour rappeler les règles de français ou de mathématiques. Vous trouverez également des exercices et des tests pour aider vos enfants à s’améliorer et à évaluer leur niveau scolaire.

Le smartphone de papa ou maman : la caverne d’Ali Baba des applications éducatives !

Apprendre en s’amusant : voilà la devise des applications éducatives à télécharger sur son smartphone ! Découvrez ces nombreuses applications sous [https://play.google.com/store Android] ou l’[http://www.apple.com/fr/itunes/ iOS d’Apple] et téléchargez-les pour vos chérubins. Pas besoin d’être à la maison, les applications pourront être utilisées partout : en voiture, dans la salle d’attente du médecin ou pendant le week-end.

L’ordinateur portable : un outil de travail qui reste accessible

Alors qu’il y a quelques années, l’ordinateur portable restait un luxe pour de nombreux foyers, de nombreux revendeurs de matériel informatique vous propose des ordinateur à partir de 60 000f ou encore à partir de 80 000 avec écran plat. Le Satellite C660D-1EH de Toshiba par exemple conviendra à toute la famille. Sur l’ordinateur, vous pourrez acheter ou télécharger des logiciels éducatifs pour vos enfants. Ils pourront également rendre des devoirs et rapports tapés à l’ordinateur.

Le high-tech s’invite de plus en plus dans le quotidien de nos enfants. Autant l’utiliser intelligemment pour les aider à s’améliorer scolairement. Mais n’oubliez pas que l’utilisation de ces appareils qui sont connectés à Internet nécessite une surveillance rapprochée de vos enfants.

- Spring 2012 Student Hackaton Coding / hackNY via FlickrCC LicenceBy -

Vendredi dernier, dans la soirée, un hackeur s'est introduit dans le compte Apple de Mat Honan. Il a effacé à distance toutes les données qui se trouvaient sur son iPhone, son iPad et son MacBook, supprimé son compte Google et pris les commandes de son compte Twitter, pour ensuite poster plein de vilaines choses en son nom.

Voici encore peu de temps, Honan, qui écrit pour Wired et qui est l'un de mes journalistes techno préférés, travaillait à Gizmodo et son compte Twitter restait lié au compte principal de ce blog – ce qui fait que, là-bas aussi, et pendant environ 15 minutes, le hackeur a pu s'en donner à cœur joie niveau injures et horreurs racistes.

J'étais dans un avion qui traversait les États-Unis quand j'ai lu le premier post d'Honan relatant son piratage. Le capitaine venait à peine d'activer le Wi-Fi à bord de la cabine que j'ai fait ce que je fais toujours quand j'entends parler d'une attaque qui aurait pu m'arriver: j'ai modifié mes mots de passe. Mes angoisses se sont calmées, mais, dans ce cas, la manœuvre n'aurait rien changé.

Honan a passé son week-end pendu au téléphone, entre le service technique d'Apple et – assez bizarrement – son hackeur. Le lundi matin, le pillage de ses identités numériques n'avait plus aucun secret pour lui. Conclusion de son enquête: de bons mots de passe ne lui auraient été d'aucun secours.

Dans un long article publié dans Wired, Honan explique que le hackeur s'est introduit dans son compte, non pas en devinant ses mots de passe, mais en les demandant. Vendredi, le pirate a appelé le service technique d'Apple en se faisant passer pour lui et en prétendant qu'il n'arrivait plus à accéder à son compte. A l'autre bout du fil, l'employé d'Apple a demandé au hackeur les réponses aux questions de sécurité d'usage, ce à quoi le pirate a visiblement rétorqué qu'il les avait oubliées.

Pas de problème, car le pirate savait quelque-chose que nous sommes nombreux à ignorer: si vous n'arrivez pas à répondre à vos questions de sécurité, Apple vous donnera quand même un autre mot de passe si vous arrivez à prouver que vous êtes la personne que vous prétendez être via un autre type d'identification. Et quelle identification vous demande-t-on chez Apple pour réinitialiser votre mot de passe? Votre adresse de facturation et les quatre derniers chiffres de votre carte de crédit.

Les adresses de facturation sont faciles à trouver sur Internet, et les numéros de cartes de crédit sont à peine plus difficiles à débusquer. Le hackeur avait toutes ces données en sa possession. L'adresse de facturation, il se l'était procurée par le nom de domaine du site personnel d'Honan, et les numéros de sa carte de crédit, il avait pu les récupérer grâce un autre mastodonte d'Internet, Amazon.

Le pirate avait demandé à Amazon de remplacer l'adresse mail d'Honan par la sienne – celle du hackeur – sur son compte, une requête qu'Amazon s'était empressée de satisfaire. Ensuite, le hackeur s'est fait envoyer via Amazon un mail de récupération de mot de passe –il a donc reçu sur son propre mail un lien qui lui a permis de changer le mot de passe du compte d'Honan et d'accéder à toutes les informations qu'il contenait, y compris de voir les quatre derniers chiffres de sa carte de crédit.

Et là, bingo! Le hackeur pouvait maintenant accéder au compte Apple d'Honan et supprimer toutes les données des appareils liés à son profil iCloud (son iPad, son iPhone et son Mac). Et parce que l'adresse du compte Apple d'Honan était l'adresse alternative de son compte Google, le hackeur n'avait plus qu'à se faire envoyer par Google un lien de récupération de mot de passe pour accéder aussi à son compte Gmail.

L'histoire est horrible. Les défaillances sont nombreuses – elles sont relativement minces de la part d'Honan (il n'avait pas sauvegardé ses données), mais elles sont énormes et effrayantes en ce qui concerne Apple et Amazon. Néanmoins, en détaillant ce piratage spectaculaire, il est possible d'en retenir quelques leçons.

Pour réduire la probabilité de ce genre d'attaque, voici quatre choses qu'utilisateurs comme entreprises devraient faire immédiatement:

Pour accéder à la plupart des comptes sur Internet, vous n'avez qu'à récupérer un seul type de données –un mot de passe. (Sur de nombreux services –vos comptes mail, Twitter ou Facebook– votre nom d'utilisateur est votre signature publique, à laquelle tout le monde a accès).

A une époque, les mots de passe étaient suffisants (et vous devriez suivre mes conseils pour vous en créer de très sécurisés et de très facilement mémorisables), mais vu que nous stockons désormais tant d'informations sensibles en ligne, il nous faut des précautions supplémentaires.

Heureusement, cette précaution existe. Malheureusement, très peu de gens l'utilisent. Cela s'appelle «l'authentification forte» –il s'agit d'un système de sécurité requérant deux éléments de validation avant de vous laisser accéder à votre compte. Le premier est quelque-chose que vous savez –votre mot de passe. Le second, quelque-chose que vous avez en votre possession: un marqueur biométrique (votre empreinte digitale, par exemple), une clé électronique ou –la plus aisée des options– un téléphone portable générant un code unique.

L'an dernier, Google a ajouté un système à authentification forte sur ses comptes. La chose fonctionne parfaitement: une fois l'option activée, installez l'application «authentificatrice» sur votre smartphone. Ensuite, dès que vous voudrez vous connecter, il faudra taper votre mot de passe et le code généré par votre téléphone (ce qui fonctionne même s'il n'est pas relié à Internet). Si vous n'avez pas de smartphone, il est aussi possible de recevoir ce code par SMS. Sur Facebook, aussi, ce genre de validation en deux étapes est disponible depuis l'an dernier.

Le problème de l'authentification forte, c'est qu'elle est un peu pénible. Sur Google, il est possible, sur certains appareils enregistrés, de n'avoir à saisir le code qu'une fois toutes les deux semaines, mais c'est encore trop fatigant quand on est paresseux. Pire encore, vu que certains programmes qui se connectent à votre compte Gmail n'utilisent pas l'authentification forte –l'application mail de votre smartphone, par exemple– il vous faudra passer d'autres épreuves de configuration avant de pouvoir vous en servir correctement. Ce qui demande un minimum de connaissances techniques, le bouzin n'étant pas encore suffisamment accessible à la majorité des utilisateurs.

Ce qui explique, je suppose, qu'Apple n'ait pas encore ajouté l'authentification forte à ses services. Mais j'espère qu'elle cherche actuellement un moyen d'augmenter son niveau de protection et de permettre au grand public d'y accéder (une idée: un lecteur d'empreintes digitales intégré à tous ses appareils). Si un tel système avait été en service, l'attaque des appareils d'Honan n'aurait jamais eu lieu. Même si le hackeur connaissait son mot de passe, il lui aurait manqué l'autre élément –l'empreinte, le code, le truc en plus– pour accéder à ses comptes.

Ensuite, Honan n'avait pas activé la validation en deux étapes sur son compte Google. S'il l'avait fait, le pirate n'aurait pas pu accéder à son compte Gmail après le torpillage de son compte Apple. Certes, il aurait pu se faire envoyer un mail de récupération de mot de passe, mais le code généré par le smartphone d'Honan lui aurait toujours manqué.

La seconde leçon à retenir de de drame est évidente: faites des copies de sauvegarde de toutes vos données. Il y a de grandes chances que vous ne le fassiez pas. Vous pensez peut-être que c'est trop difficile ou trop onéreux. Vous pensez peut-être que rien ne vous arrivera. Ou vous avez peut-être l'intention de le faire dès que vous aurez un moment de libre, le week-end prochain par exemple.

Mais le meilleur moment pour le faire, c'est maintenant. Oubliez tout ce que vous avez entendu, la sauvegarde de secours est facile et pas chère. Avant, je conseillais aux gens d'utiliser Mozy, mais j'ai désormais opté pour un service qui s'appelle CrashPlan –c'est la façon la plus simple et la plus économique de sauvegarder toutes vos données.

Voici comment faire. Rendez-vous sur le site de CrashPlan. Téléchargez le logiciel. Choisissez les trucs sur votre ordinateur que vous voulez sauvegarder –vos documents, photos, vidéos, musique, etc. Laissez ensuite le programme tourner. Dans quelques jours –en fonction de la quantité de vos données et de la vitesse de votre bande passante– vos données seront encryptées et envoyées aux serveurs de CrashPlan, qui les sécurisera bien mieux que vous.

Pour tout cela, les tarifs de CrashPlan (après un mois d'essai gratuit) sont vraiment formidables. Vous ne paierez qu'1,5 dollar [1,2 euro] par mois pour un ordinateur et 10 GB de données, 3 dollars [2,4 euros] pour un ordinateur et une capacité illimitée et 6 dollars [4,9 euros] par mois pour un maximum de dix ordinateurs et aucune limite de données (en somme, pour protéger tous vos appareils).

Quand je conseille de faire des sauvegardes dans le cloud, les gens font souvent la moue –et si les serveurs de CrashPlan étaient détruits ou piratés? A mon avis, ces angoisses sont infondées (si CrashPlan se fait pirater, vos données sont de toute façon encryptées), mais en matière de sauvegarde, on n'est jamais trop prudent. Si vous voulez aussi faire une copie de secours de vos données sur un disque dur externe, faites-vous plaisir. Et, ici aussi, le logiciel de CrashPlan peut vous être utile.

Vous avez l'impression de lire une publicité pour CrashPlan? Sachez que l'entreprise ne m'a pas payé un centime pour écrire cela, mais je ne rigole pas quand je dis que CrashPlan est l'extension la plus précieuse et la plus utile que vous pourrez vous acheter.

De fait, si j'étais le roi d'Internet, la sauvegarde de secours serait implémentée partout et par défaut. N'importe quel appareil aurait son système de sauvegarde et vos données seraient copiées automatiquement, sauf si vous avez choisi de ne pas le faire. La première entreprise à proposer ce service fera un malheur.

Si Apple veut réellement faire le bonheur de ses utilisateurs, elle devrait racheter CrashPlan, intégrer le service dans tous ses appareils et proposer gratuitement et à tout le monde une capacité de sauvegarde illimitée. Apple a suffisamment d'argent pour cela et l'entreprise ne devrait pas avoir de mal à comprendre quel immense atout marketing se cache derrière des systèmes de sauvegarde bien conçus: «Ne perdez plus jamais rien». Pas mal comme slogan, non?

Avoir la possibilité de retrouver vos appareils perdus, sur le papier, c'est une très bonne idée. Vous avez dépensé beaucoup d'argent pour cette tablette, ce téléphone et cet ordinateur portable. Pourquoi ne pas vouloir les localiser en cas de perte ou de vol? Et dans ce dernier cas, ne voudriez-vous pas, aussi, pouvoir effacer vos données à distance et empêcher le voleur d'y farfouiller?

En théorie, oui, évidemment. Mais l'intégration par Apple de l'option «Find My» à son système n'est pas des plus sécurisée. Si un pirate rentre dans votre compte iCloud, il pourra se connecter à tous vos appareils et supprimer toutes les données qu'ils contiennent. C'est ce qui est arrivé à Honan, et c'est ce qui pourrait vous arriver aussi.

Tant qu'Apple n'aura pas trouvé de meilleur moyen pour empêcher à d'autres personnes d'effacer vos données (avec peut-être un système à authentification forte sur l'effacement de données à distance), il vaut mieux désactiver l'option Find My Mac.

Mais que faire si quelqu'un rentre, physiquement, dans votre ordinateur –comment empêcher l'accès à vos données si votre ordinateur tombe entre de mauvaises mains? En réalité, il existe une solution plus efficace que l'effacement à distance: cela s'appelle le chiffrement de disque. L'option est intégrée au Mac et à certaines versions de Windows, il ne vous reste plus qu'à l'activer (voici comment le faire sur Mac OS Lion et sur les versions Ultimate ou Enterprise de Windows 7).

Avec le chiffrement de disque, tous les bits de tout votre disque dur sont sens dessus-dessous; la seule façon d'y accéder, c'est de rentrer un mot de passe (ici aussi, évidemment, l'authentification forte est recommandée). Le chiffrement de disque ralentit un chouïa votre ordinateur, mais cela n'est pas très grave. Et si vous le perdez ou qu'on vous le vole, vous pouvez être sûr que vos données seront en sécurité –à moins que le pirate connaisse votre mot de passe, il ne pourra pas y accéder.

Dernière chose à faire: vérifiez qu'on ne peut pas remonter tous vos compte grâce au système de récupération de mot de passe. En particulier, jetez un œil à vos comptes mails principaux, vos comptes bancaires et financiers, vos réseaux sociaux, etc. Chacun de ces services vous demande une adresse mail pour récupérer votre mot de passe en cas d'oubli.

Et s'ils sont tous liés les uns entre les autres, il suffira de pirater un seul compte pour accéder à tous les autres. Par exemple, si vous avez configuré votre Gmail pour qu'il vous envoie le lien de récupération sur votre compte Apple, et si votre banque vous les envoie sur votre Gmail, un pirate qui voudra faire des ravages dans vos finances n'aura qu'à récupérer votre mot de passe iTunes (qui n'est probablement pas très long, car vous détestez taper votre mot de passe sur votre écran tactile quand vous voulez télécharger des applications).

Avec votre mot de passe iTunes, il pourra accéder à votre Gmail en demandant une récupération de mot de passe, une fois dans votre Gmail il pourra accéder de la même manière à votre compte en banque, et ainsi de suite. C'est précisément ce qui est arrivé à Honan.

Ici, quelle est la solution? Créer une adresse mail unique, ultra-sécurisée, à laquelle vous vous ferez envoyer toutes vos demandes de récupération de mot de passe. Qu'est-ce que j'entends par ultra-sécurisée? Un compte Gmail –quelque-chose qui ressemble à jepariequetunedevinerasjamaiscetteadresse@gmail.com– flanqué d'un mot de passe extra-solide et sur lequel l'authentification forte sera activée.

Ensuite, allez sur tous vos comptes et renseignez cette adresse secrète dans le champ de récupération de mot de passe. Il est très important de ne jamais utiliser cette adresse pour quoi que ce soit d'autre –n'envoyez jamais de mail avec, ne l'inscrivez pas à des newsletters, que personne ne sache qu'elle est liée à votre personne. Tant qu'elle restera secrète, tous vos mots de passe récupérés par ce biais seront sûrs.

En ligne, rien n'est jamais sûr à 100% –s'ils sont déterminés, des hackeurs peuvent accéder à tout ce qu'ils veulent, il faut juste qu'ils s'en donnent la peine. Mais le type qui a attaqué Honan était loin d'être un génie. C'était juste un gamin qui voulait emmerder le monde et qui connaissait quelques points faibles d'Apple, d'Amazon, et d'autres services qui régissent nos vies en ligne. Mais avec quelques petites précautions, son attaque aurait été bien plus difficile à réaliser. Les conseils que je viens de vous donner ne sont vraiment pas compliqués. A vous maintenant de les suivre, sans plus attendre.

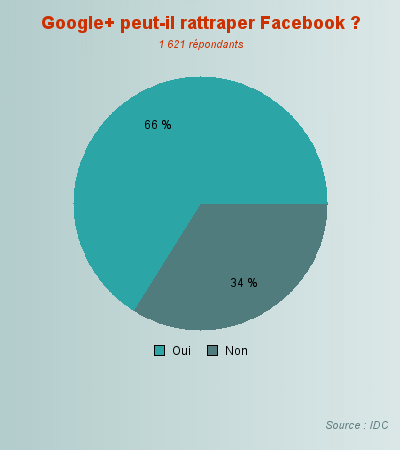

Pour les développeurs, Google+ a les moyens de rattraper Facebook |

|

Avec ses 900 millions d'utilisateurs, Facebook pourrait paraitre plus intéressant que Google+ en termes de force de frappe. Pour autant, les développeurs interrogés par IDC sont bien conscients que la valorisation de l'effet social du service de Google est potentiellement plus immédiate. Et ce même si 61% plébiscitent les qualités du graphe social de Facebook, contre 39% l'effet viral offert par Google.

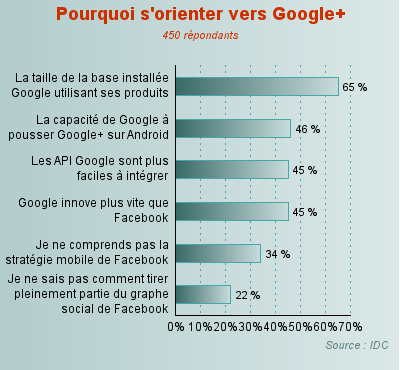

Raison invoquée : "le graphe social de Facebook est moins bien intégré que les ressources proposées par Google". Le moteur propose un effet social capable de combiner ses différents services et plates-formes : Youtube, Gmail, Google Maps, Android, Android Market, Google Docs, et maintenant Google+. Ce que Facebook est, pour l'heure, incapable de proposer de façon aussi riche.

Pour les développeurs interrogés par IDC, la taille de la base installée de Facebook et l'intégration du site à de nombreuses offres tierces représentent les deux principaux avantages du graphe social du réseau de Mark Zuckerberg (avec respectivement 90% et 42% de réponses positives). Du côté de l'effet social de Google+, les développeurs sont également sensibles à la base installée de Google (65%), mais aussi aux possibilités d'intégration avec Android (46%).

Autre point clé : 45% des développeurs considèrent la facilité d'intégration des API Google parmi les principaux arguments en faveur de Google+. Du côté des motivations en faveur de Facebook et de son graphe social, ils sont 22% à invoquer cette facilité d'usage des interfaces de programmation.

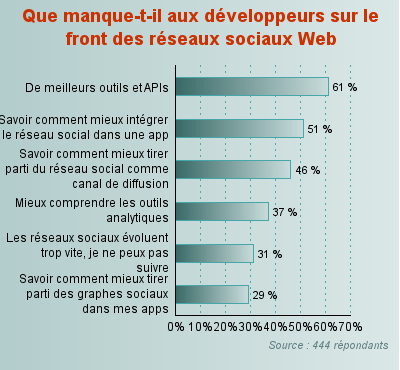

Que manque-t-il aux développeurs pour tirer mieux parti des réseaux sociaux Web dans leurs applications ? 61% d'entre eux évoquent les outils et interfaces de programmation. Même si cet élément est jugé de meilleure qualité du côté de Google, force est de constater que, globalement, les développeurs considèrent les solutions et APIs mises à leur disposition par les réseaux sociaux comme insuffisantes.

Seconde faille posant problème, 51% des personnes interrogées par IDC affirment ne pas toujours disposer de suffisamment d'informations pour intégrer les réseaux sociaux à leurs applications.